Как бороться с сетевым червем Net-Worm.Win32.Kido (другие названия: Conficker, Downadup) в корпоративной сети

Краткое описание семейства Net-Worm.Win32.Kido

- Создает на съемных носителях (иногда на сетевых дисках общего пользования) файл autorun.inf и файл RECYCLER\{SID<....>}\RANDOM_NAME.vmx

- В системе червь хранится в виде dll-файла со случайным именем, состоящим из латинских букв, например c:\windows\system32\zorizr.dll

- Прописывает себя в сервисах - так же со случайным именем, состоящим из латинских букв, например knqdgsm.

- Пытается атаковать компьютеры сети по 445 или 139 TCP порту, используя уязвимость в ОС Windows MS08-067.

- Обращается к следующим сайтам для получения внешнего IP-адреса зараженного компьютера (рекомендуем настроить на сетевом брандмауэре правило мониторинга обращения к ним):

Симптомы заражения

- При наличии зараженных компьютеров в локальной сети повышается объем сетевого трафика, поскольку с этих компьютеров начинается сетевая атака.

- Антивирусные приложения с активным сетевым экраном сообщают об атаке Intrusion.Win.NETAPI.buffer-overflow.exploit

ВАЖНО!

Постоянное появление сообщений об атаках свидетельствует о заражении удаленного компьютера (чей адрес указан в сообщении об атаке). Для предотвращения атак необходимо пролечить его, если есть такая возможность. Постоянное появление сообщений об атаках свидетельствует о заражении удаленного компьютера (чей адрес указан в сообщении об атаке). Для предотвращения атак необходимо пролечить его, если есть такая возможность.

- Невозможно получить доступ к сайтам большинства антивирусных компаний, например,avira, avast, esafe, drweb, eset, nod32, f-secure, panda, kaspersky и т.д.

- Антивирус Касперского постоянно обнаруживает и удаляет файлы с произвольными именами и расширениями (например, oufgt.quf) в папке system32. Полная проверка на данной машине ничего не обнаруживает.

ВАЖНО!

Постоянное появление подобных файлов не свидетельствует о заражении данного компьютера. А свидетельсвует о наличии в доменной сети зараженных компьютеров с административными правами (имеющих доступ к ресурсу $ADMIN на атакуемых компьютерах для копирования файлов в папку system32). Антивирус Касперского блокирует попытки заражения в момент копирования тела вредоносной программы. Постоянное появление подобных файлов не свидетельствует о заражении данного компьютера. А свидетельсвует о наличии в доменной сети зараженных компьютеров с административными правами (имеющих доступ к ресурсу $ADMIN на атакуемых компьютерах для копирования файлов в папку system32). Антивирус Касперского блокирует попытки заражения в момент копирования тела вредоносной программы.

Для прекращения атак необходимо обнаружить зараженные компьютеры и пролечить. В первую очередь необходимо проверить контроллеры домена!

Способы защиты от заражения

Операционные системы MS Windows 95/MS Windows 98/MS Windows Me не подвержены заражению данным сетевым червем. С целью предохранения от заражения на всех рабочих станциях и серверах сети необходимо провести следующий комплекс мер: - Установить патчи, закрывающие уязвимостиMS08-067, MS08-068, MS09-001(на данных страницах вам необходимо выбрать операционную систему, которая установлена на зараженном компьютере, скачать нужный патч и установить его).

- Удостовериться, что пароль учетной записи локального администратора устойчив ко взлому - пароль должен содержать не менее шести символов, с использованием разных регистров и/или цифр. Либо сменить ранее установленный пароль локального администратора.

- Отключить автозапуск исполняемых файлов со съемных носителей:

- скачайте утилиту KidoKiller - архив kk.zip и распакуйте его в отдельную папку на компьютере, например, на диск С;

- запустите файл kk.exe с ключом -a с помощью командной строки;

- Заблокировать доступ к TCP-портам: 445 и 139 с помощью сетевого экрана. Блокировать TCP-порты 445 и 139 необходимо только на время лечения. Как только будет пролечена вся сеть, можно разблокировать эти порты.

Локальное удаление

- Скачайте архив kk.zip и распакуйте его в отдельную папку на зараженном компьютере.

- Отключите компонент Файловый Антивирус на время работы утилиты.

- Запустите файл kk.exe.

При запуске файла kk.exe без указания каких-либо ключей утилита останавливает активное заражение (удаляет потоки, снимает перехваты), выполняет сканирование основных мест, подверженных заражению, сканирует память, чистит реестр, проверяет flash-накопители.

- Дождитесь окончания сканирования.

Если на компьютере, на котором запускается утилита KidoKiller, установлен Agnitum Outpost Firewall, то по окончании работы утилиты обязательно перезагрузите компьютер. Если на компьютере, на котором запускается утилита KidoKiller, установлен Agnitum Outpost Firewall, то по окончании работы утилиты обязательно перезагрузите компьютер.

- Выполните сканирование всего компьютера с помощью Антивируса Касперского.

Централизованное удаление (с помощью Kaspersky Administration Kit)

- Скачайте утилиту kk.zip и распакуйте архив.

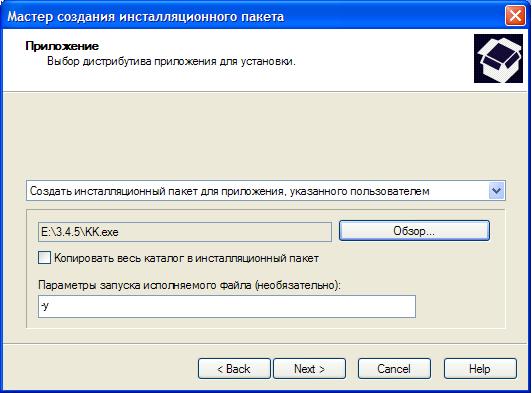

- В Консоли Администрирования создайте инсталляционный пакет для приложения kk.exe. На этапе выбора дистрибутива приложения выберите вариант Создать инсталляционный пакет для приложения, указанного пользователем.

В поле Параметры запуска исполняемого файла укажите ключ -y для автоматического закрытия окна консоли после того, как утилита отработает.

- На основе данного инсталляционного пакета создайте групповую или глобальную задачу удаленной установки для зараженных или подозрительных компьютеров сети.

- Перед запуском утилиты обязательно отключите на клиентских компьютерах компонент Файловый Антивирус, входящий в состав Антивируса Касперского.

- Запустите задачу на выполнение.

ВАЖНО!

В доменной сети важно в первую очередь лечить контроллеры домена и компьютеры, на которых залогинены пользователи, входящие в группы "Administrators" и "Domain Admins" в домене. В противном случае, лечение бесполезно - все компьютеры, входящие в домен, будут заражаться каждые 15 минут. В доменной сети важно в первую очередь лечить контроллеры домена и компьютеры, на которых залогинены пользователи, входящие в группы "Administrators" и "Domain Admins" в домене. В противном случае, лечение бесполезно - все компьютеры, входящие в домен, будут заражаться каждые 15 минут.

При запуске утилиты через Administration Kit она запускается с правами пользователя SYSTEM. В этом случае для нее будут недоступны все сетевые диски / общие папки. При запуске утилиты через Administration Kit она запускается с правами пользователя SYSTEM. В этом случае для нее будут недоступны все сетевые диски / общие папки.

Если администратору необходимо, чтобы утилита писала отчеты на какой-либо сетевой диск /общий ресурс, то нужно запускать утилиту с помощью команды run as.

- После того как утилита отработает, выполните сканирование каждого компьютера сети с помощью Антивируса Касперского.

Если на компьютере, на котором запускается утилита KidoKiller, установлен Agnitum Outpost Firewall, то по окончании работы утилиты обязательно перезагрузите компьютер. Если на компьютере, на котором запускается утилита KidoKiller, установлен Agnitum Outpost Firewall, то по окончании работы утилиты обязательно перезагрузите компьютер.

Ключи для запуска файла kk.exe из командной строки

Параметр | Описание | -p <путь для сканирования> | Сканировать определенный каталог | -f | Сканировать жесткие диски, переносные жесткие диски | -n | Сканировать сетевые диски | -r | Сканировать flash-накопители | -y | Не ждать нажатия любой клавиши | -s | Silent- режим (без черного окна консоли) | -l <имя файла> | Запись информации в файл отчета | -v | Ведение расширенного отчета (параметр -v работает только в случае,

если в командной строке указан также параметр -l) | -z | Восстановление служб: - Background Intelligent Transfer Service (BITS),

- Windows Automatic Update Service (wuauserv),

- Error Reporting Service (ERSvc/WerSvc)

| -х | Восстановление возможности показа скрытых и системных файлов | -a | Отключение автозапуска со всех носителей | -m | Режим мониторинга потоков, заданий, сервисов.

В этом режиме утилита постоянно находится в памяти и периодически

проводит сканирование потоков, сервисов, заданий планировщика -

при обнаружении заражения выполняется лечение и продолжение

мониторинга | -j | Восстановление ветки реестра Safe Boot (при ее удалении компьютер

не может загрузиться в безопасном режиме) | -help | Получение дополнительной информации об утилите |

Например,

для сканирования flash-накопителя с записью подробного отчета в файл report.txt (который создастся в папке, где находится файл kk.exe) используйте следующую команду:

kk.exe -r -y -l report.txt -v

для сканирования другого раздела диска, например, D используйте команду: kk.exe -p D:\ Начиная с версии 3.4.6 в утилитуKidoKiller добавлены коды возврата (%errorlevel%): 3 - Были найдены и удалены зловредные потоки (червь был в активном состоянии). 2 - Были найдены и удалены зловредные файлы (червь был в неактивном состоянии). 1 - Были найдены зловредные задания планировщика или перехваты функций (данная машина не заражена, но в этой сети могут находиться зараженные машины - администратору следует обратить на это внимание). 0 - Ничего не было найдено.

|