Как бороться с вредоносными программами семейства Rootkit.Win32.TDSS (aka Tidserv, TDSServ, Alureon)? Лечение систем, зараженных вредоносными программами семейства Rootkit.Win32.TDSS, производится с помощью утилиты TDSSKiller.

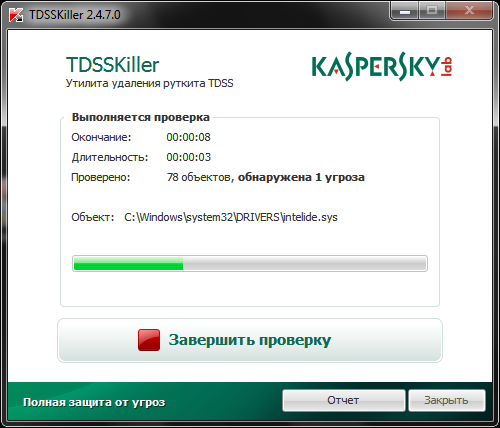

Утилита имеет свой графический интерфейс.

Утилита поддерживает 32-разрядные и 64-разрядные операционные системы. Утилита поддерживает 32-разрядные и 64-разрядные операционные системы.

Лечение зараженной системы

- Скачайте архив TDSSKiller.zip и распакуйте его в отдельную папку на зараженной (или потенциально зараженной) машине, используя программу-архиватор (например, WinZip);

- Запустите файл TDSSKiller.exe;

- Дождитесь окончания сканирования и лечения. После лечения может потребоваться перезагрузка.

Работа с утилитой

- Работа утилиты начинается при нажатии на кнопку Начать проверку.

Производится поиск вредоносных и подозрительных объектов.

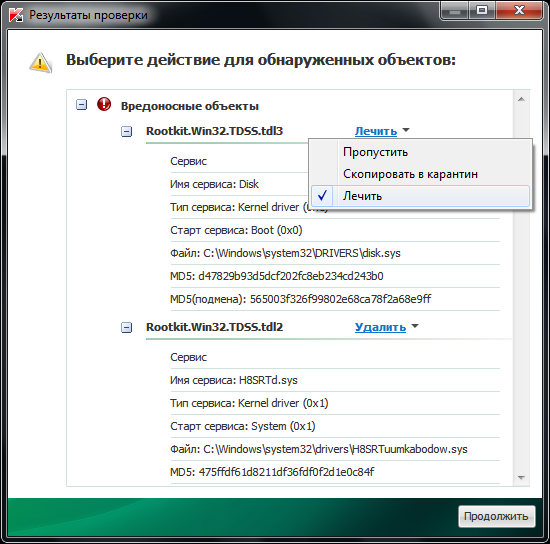

- В процессе проверки могут быть обнаружены объекты двух типов:

- вредоносные (точно было установлено, какой вредоносной программой поражен объект);

- подозрительные (тип вредоносного воздействия точно установить невозможно).

- По окончании проверки утилита выводит список обнаруженных объектов с их подробным описанием.

Для вредоносных объектов утилита автоматически определяет действие: Лечить или Удалить.

Для подозрительных объектов утилита предоставляет выбор действия пользователю (по умолчанию Пропустить).

- Чтобы скопировать обнаруженные объекты в карантин, выберите действие Карантин.

Файл при этом удален не будет!

По умолчанию папка с карантином создается в корне системного диска, например, C:\TDSSKiller_Quarantine\23.07.2010_15.31.43

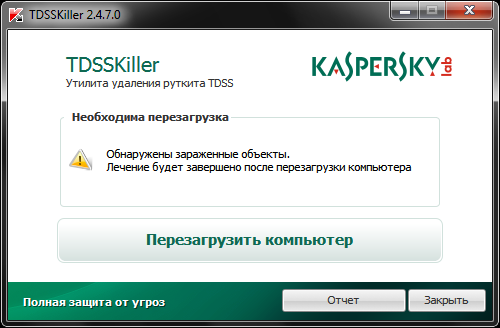

- После нажатия кнопки Продолжить утилита выполняет выбранные действия и выводит результат.

- По окончании лечения может потребоваться перезагрузка.

- По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена операционная система, как правило, это диск С:\).

Имя отчета имеет следующий вид: ИмяУтилиты.Версия_Дата_Время_log.txt

Например, C:\TDSSKiller.2.4.7_23.07.2010_15.31.43_log.txt

Параметры запуска утилиты TDSSKiller.exe из командной строки -l <имя_файла> - запись отчета в файл;

-qpath <путь_к_папке> - выбрать расположение папки с карантином (если она не существует, то будет создана);

-h - вывести справку по ключам;

-sigcheck - детектировать все драйвера без цифровой подписи как подозрительные;

-tdlfs - детектировать наличие файловой системы TDLFS, создаваемой руткитами TDL 3/4 в последних секторах жесткого диска для хранения своих файлов. Поддерживается возможность копирования в карантин всех этих файлов.

При использовании следующих ключей действия запрашиваться не будут:

-qall - скопировать в карантин все объекты (в том числе и чистые);

-qsus - скопировать в карантин только подозрительные объекты;

-qmbr - скопировать в карантин все MBR;

-qcsvc <имя_сервиса> - скопировать указанный сервис в карантин;

-dcsvc <имя_сервиса> - удалить указанный сервис.

Например, для проверки компьютера с записью подробного отчета в файл report.txt (который создастся в папке, где находится утилита TDSSKiller.exe) используйте следующую команду:

TDSSKiller.exe -l report.txt

Признаки заражения

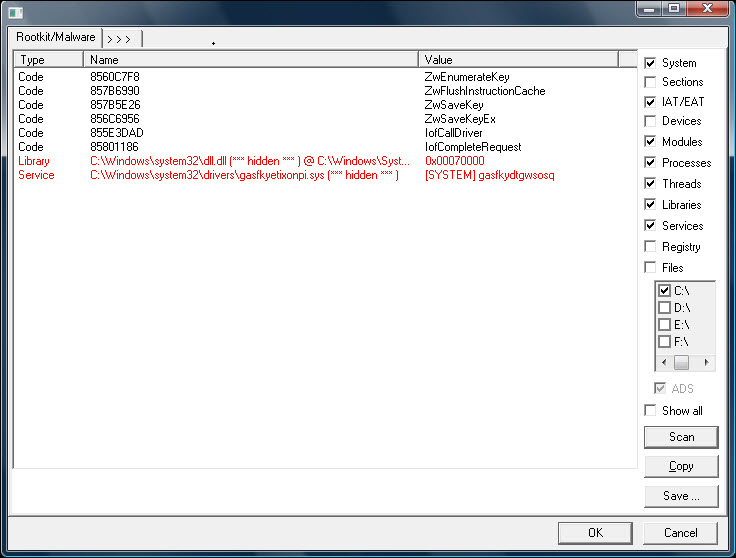

- Признаки заражения системы вредоносной программой Rootkit.Win32. TDSS первого и второго поколения (TDL1, TDL2)

Для опытных пользователей, можно отследить перехваты следующих функций в ядре: - IofCallDriver;

- IofCompleteRequest;

- NtFlushInstructionCache;

- NtEnumerateKey;

- NtSaveKey;

- NtSaveKeyEx.

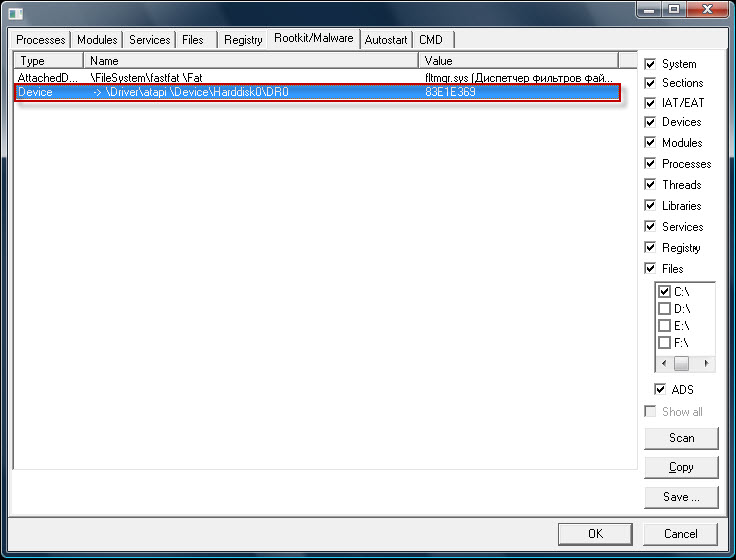

Используя, например, программу Gmer:

- Признаки заражения системы вредоносной программой Rootkit.Win32. TDSS третьего поколения (TDL3)

Обнаружить заражение вредоносной программой Rootkit.Win32. TDSS третьего поколения (TDL3) можно с помощью программы Gmer, которая детектирует подмену объекта "устройство" системного драйвера atapi.sys.

|